3 manieren om mobiele click-fraude te identificeren

Mobiele advertentiefraude kost adverteerders ruim 7 miljard dollar per jaar. Click-fraude is een vorm van mobiele advertentiefraude, in dit artikel leg ik uit wat het is en hoe je het kunt identificeren.

De drie meest voorkomende vormen van mobiele advertentiefraude zijn:

- Install-fraude: vervalste click, vervalste gebruiker (lees hierover in het eerste artikel uit deze reeks)

- Click-fraude: vervalste click, echte gebruiker

- Compliantie-fraude: echte click, echte gebruiker

Wat is nou click-fraude?

In theorie, voordat een install zich voordoet, moet een gebruiker op een advertentie klikken. Maar click-fraudeurs kunnen clicks simuleren op echte telefoontoestellen (of tablets), zonder dat de advertentie zelfs wordt getoond. Deze clicks kunnen gegenereerd worden door verborgen malware of zelfs robots. Makkelijk te frauderen, toch?

Een aantal belangrijke termen die in de industrie rondgaan:

- Click injection: een techniek die zich meestal voordoet op Android-toestellen, als een malafide app misbruik maakt van Android’s uitzendfunctionaliteit en die een fraudeur credit geeft voor een vervalste click, voordat een app wordt geopend. iOS-toestellen zijn moeilijker te misbruiken op deze manier.

- Ad-stacking of pixel stuffing: een simpele methode, ad-stacking en pixel stuffing plaatsen meerdere advertenties binnen een zichtbare advertentie, waardoor clicks meer waarde worden toebedeeld.

- Impressions labeled as clicks: hier wordt de advertentie geladen, misschien zelfs getoond, maar geregistreerd als een click.

- Click stuffing and click spamming: dit gebeurt als een gebruiker naar een website of app gaat die heel veel clicks laadt en een traceerbare cookie plaatst op zijn/haar toestel. Als de gebruiker later naar een app store gaat, wordt de attributie geclaimd door deze cookie. In de video hieronder is te zien hoe dat gaat.

Hoe identificeer je click-fraude?

Er zijn 3 belangrijke meetpunten die we kunnen gebruiken om click-fraude te detecteren.

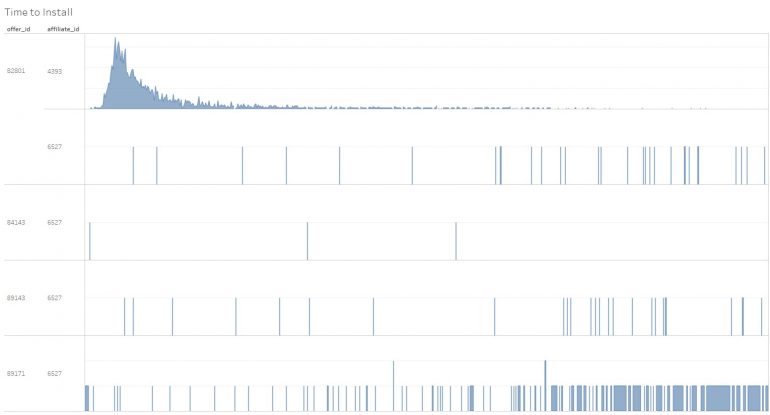

1. Time to install (TTI)

Zoals ik al aangehaald heb in het eerste artikel, is de TTI afhankelijk van:

- de internetsnelheid van de gebruiker

- de omvang van de te installeren app

Deze twee factoren stellen je in staat om een gemiddelde TTI te berekenen en om hiaten aan te tonen. Een voorbeeld hiervan is te tonen hoeveel installs binnen 10 seconden werden geopend na de click. De data visualiseren op een dashboard, helpt deze sneller te spotten. Hieronder een voorbeeld.

Vergeet ook niet om gewoon naar de lokale tijdstempel van de click of de conversie te kijken. Afwijkend gedrag zou zijn als het gros van de clicks tussen 1:00 en 6:00 uur plaatsvond. Gebruik tijdzone-berekeningen per campagne als je database één standaard tijdzone gebruikt voor het tijdstip van de click of conversie.

2. Conversieratio (CR) of Clicks to Install (CTI)

Hoewel de TTI een belangrijk meetpunt is om het goede en slechte verkeer te scheiden, wordt deze nog bruikbaarder in combinatie met de conversieratio (CR) of clicks to install (CTI). Een lange TTI (bijvoorbeeld langer dan een uur) gecombineerd met een lage CR geeft aan dat er veel clicks nodig zijn geweest om de app te downloaden en nog langer om deze te openen. Dit toont aan dat gebruikers niet engaged zijn met de advertentie.

Een hoge CR zou daarentegen aan kunnen geven dat gebruikers werden gestimuleerd om de app te downloaden, ook wel incentive traffic genoemd. Meestal is dit een groep die niet lang gebruikt maakt van de app, waardoor ze minder interessant zijn voor de adverteerder.

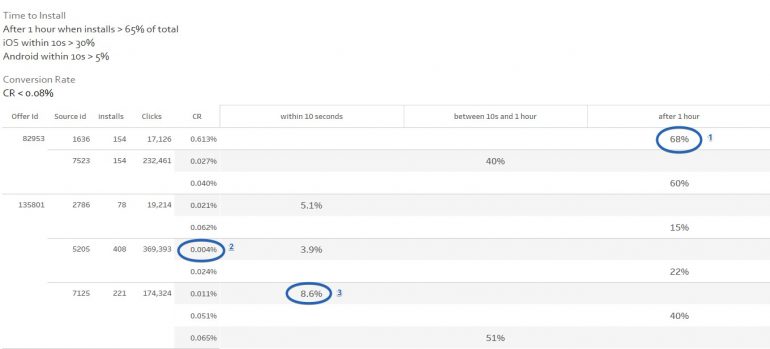

Hieronder een voorbeeld van de combinatie TTI + CR.

Conversieratio’s georganiseerd in Time to Install ‘buckets’. Omcirkeld: 1) hoog percentage installs na 1 uur, 2) te lage CR, 3) lage CR en hoog percentage installs binnen 10 seconden

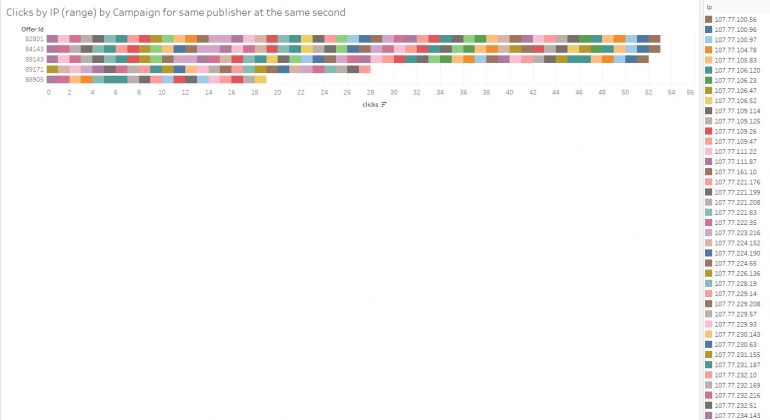

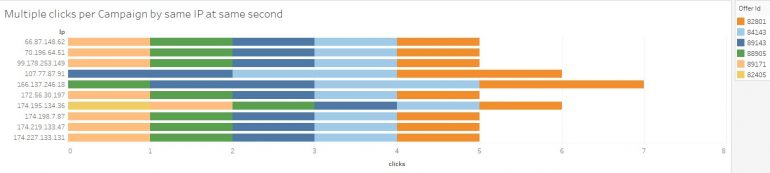

3. IP + User Agent

IP-adressen kunnen gespoofed worden om de bron te verbergen. Maar de combinatie van een IP en User Agent van een toestel, is een benadering om tot een fingerprint te komen. Dus als fraudeurs click spamming, stuffing of ad-stacking willen inzetten, is dit terug te zien in de clicklogs. Dit vereist wel wat rekenkracht van je computer.

De grafiek hieronder illustreert het aantal clicks voor een publisher per IP-adres op een dag.

Het valt je waarschijnlijk op dat hetzelfde IP-adres wordt gebruikt voor verschillende campagnes binnen een kort tijdsbestek. Zie jij jezelf al op meerdere campagnes klikken binnen een minuut? Meer geavanceerde fraudeurs gebruiken een proxy om diversiteit in de IP-adressen te realiseren. Om dit te ondervangen breken we het IP-adres op in een range en analyseren we de clicks op eenzelfde manier als bij install fraude.

Bij ad-stacking of pixel stuffing (en soms zelfs andere technieken) zien we clicks van dezelfde publisher op exact hetzelfde tijdstip voor meerdere campagnes. Hieronder een voorbeeld.

Fraude op click-niveau

In plaats van te wachten op de conversie, kun je fraude al vlaggen op het click-niveau. Je hebt hier wel wat snellere machines voor nodig. Hieronder nog een opsomming hoe we click-fraude kunnen identificeren:

- Gebruik de lokale tijdstempel van een click.

- Vergelijk de mate van distributie van TTI per bron/publisher

- Check lage CR (click spamming, ad-stacking, etc.)

- Combineer CR en TTI

- Tel het aantal clicks per IP + User Agent-combinatie

Als industrie hebben we de verantwoordelijkheid om fraude te bestrijden. Gezamenlijk kunnen we dit bereiken! In het volgende artikel zal ik aandacht besteden aan compliance fraude en wat we daaraan kunnen doen.

ChatGPT

ChatGPT