Identificeer mobiele install-fraude & houd grip op je marketingbudget [4 tips]

Zou jij toestaan dat je marketingbudget wordt gestolen door bedrijven die doen alsof ze jouw apps gebruiken? Lijkt mij niet. Laat mij je meenemen in het identificeren van diverse typen fraude. In dit artikel presenteer ik een grondig onderzoek, waarin ik aangeef hoe je install-fraude kunt aantonen.

Fraude is een veelbesproken onderwerp in de mobiele advertentie-industrie. Waarom? Omdat het overal plaatsvindt en het ongeveer 15 procent beslaat van de de mobiele marketinguitgaven, die zullen toenemen tot over 100 miljard dollar in 2017. Als je dat bedrag kan besteden aan het aantrekken van echte gebruikers, dan lijkt dat de moeite waard om te beschermen. Je wil natuurlijk niet betalen aan bedrijven die claimen dat ze een bijdrage hebben geleverd in de promotie van een app. Toch? Aan de andere kant neemt het belang van relevantie toe in de strijd om een advertentieplaats. Tegen wie nemen we het eigenlijk op?

Typen fraude

Er is meer dan eens geprobeerd om fraude te categoriseren. Bij Pocket Media differentiëren we drie (veelgebruikte) typen:

- Install-fraude: vervalste click, vervalste gebruiker

- Click-fraude: vervalste click, echte gebruiker

- Compliantie-fraude: echte click, echte gebruiker

In dit artikel neem ik jullie mee in de ‘makkelijkste’ van de drie typen: install-fraude. In de volgende artikelen zal ik dieper ingaan op click-fraude en compliantie-fraude.

Wat is install-fraude?

Na een click op een advertentie word je doorgesluisd naar de app-store om een app te downloaden en te installeren. Deze install is waar het geld wordt verdiend. Bedrijven proberen daarom de install-fraude het eerst te minimaliseren. Install-fraude is een tactiek die gebruikt wordt om echt gebruikersgedrag te imiteren, hoewel er geen oprechte intentie is. Deze vorm van fraude is ontworpen om snel een grote gebruikersbasis op te schalen en de kosten voor de marketeer op te drijven. Deze gebruikers zijn niet echt geïnteresseerd in het gebruiken van de app. Dit zijn echte mensen met kwaadaardige intentie of bots die dit verkeer genereren.

Install-fraude is een tactiek die gebruikt wordt om echt gebruikersgedrag te imiteren, hoewel er geen oprechte intentie is.

Als je naar de hoeveelheid data kijkt om te analyseren, dan is het vanuit een technologisch perspectief makkelijker om de installs te gebruiken. Met een tool als Excel ben je nog steeds in staat om het verkeer van je installs te analyseren (met een maximum tot 1 miljoen rijen). Met een analyse van de clicks, die op kunnen lopen tot aantallen boven de miljoenen per dag, is een investering vereist in een andere BI tool. Denk hierbij bijvoorbeeld aan het visualiseren met Tableau.

Als je dan ook nog de nodige algoritmes wil gebruiken om fraude-waarschuwingen te automatiseren (met behulp van machine learning), dan zijn bovendien investeringen nodig in kennis en tools. Hiermee blijf je in controle van je advertentieverkeer. Laten we dus nog wat verder graven in het type install-fraude.

Hoe identificeren we vervalste installs?

Hoe treffen we install-fraude aan in de data? Ik probeer altijd een voorstelling te creëren van de situatie van de gebruiker. Hoe zou ikzelf reageren op een advertentie? Niet iedereen klikt op een advertentie, downloadt en installeert de app meteen en gebruikt het elke dag. Hoe vaak heb je op een advertentie geklikt, maar nooit gedownload? Hoe vaak komt het voor dat je per ongeluk op een advertentie klikt, omdat de pagina traag laadt?

Door deze vragen te beantwoorden zijn er standaarden te signaleren die een basis/gemiddelde creëren per advertentie(plaats). Het aantal clicks dat leidt tot een install kan worden gepresenteerd in een conversie-ratio (CR) of een clicks-to-install-ratio (CTI). Deze ratio’s kun je gebruiken om een gemiddelde te definiëren voor echt gebruikersgedrag. Sommige bedrijven hebben al twee soorten install-fraude:

- App install-fabrieken. Dit als een misdrijf voor het simuleren van gebruikers om verkeer naar een app te genereren. Wil je weten hoe dit eruit ziet? Hier is een voorbeeld.

- Bots en botnets. Toestellen kunnen geïnfecteerd worden door deze kwaadaardige software om apps te installeren en in-app activiteit te imiteren. Hier vind je een voorbeeld hiervan.

Dus, hoe gaan we deze fraude bestrijden? Laten we naar vier dimensies kijken, die we kunnen gebruiken om verdacht install-verkeer aan te duiden.

4 manieren om install-fraude te identificeren

1. IP-adressen

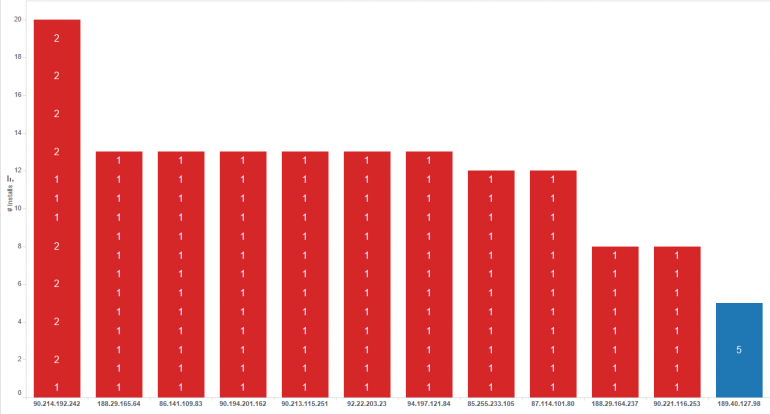

IP-adressen kunnen worden vervalst om te verbergen waar de click vandaan komt. Om te controleren of IP-adressen op een zwarte lijst staan of elders een vermelding hebben, worden ze bij ons door een third party-softwaretool gecheckt. Dit geeft inzicht in de geloofwaardigheid van het gebruikte IP-adres. Het aantal unieke IP-adressen zou ons inzicht kunnen geven of er meerdere campagnes zijn gebruikt om een app te installeren. Hoe waarschijnlijk is het dat een echte gebruiker op dezelfde dag op meerdere advertenties heeft geklikt van dezelfde affiliate? En die allemaal heeft geïnstalleerd en geopend? Niet zo waarschijnlijk.

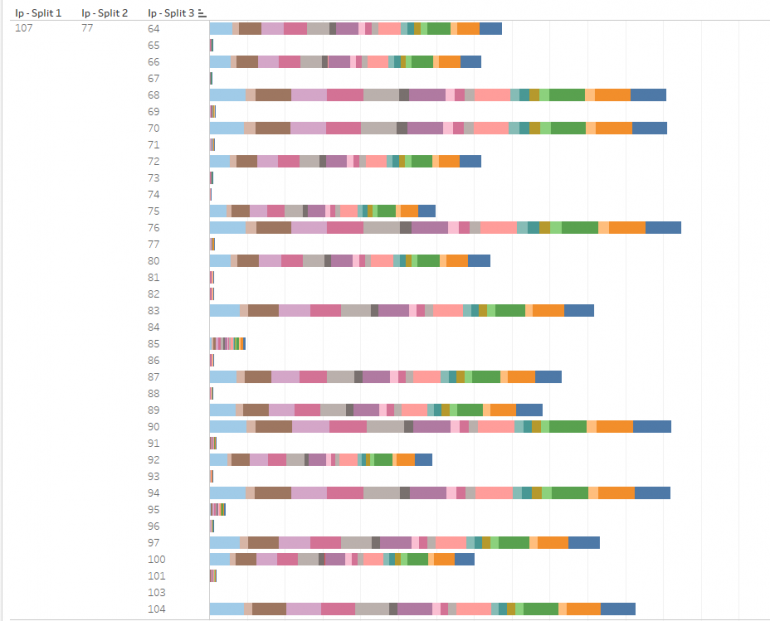

Zo’n analyse kan er uit zien zoals de grafiek hieronder.

Aantal installs per IP-adres per affiliate per campagne op 1 dag. De kleuren vertegenwoordigen affiliates en de nummers het aantal installs per campagne.

Er zijn redenen te bedenken om meerdere installs per dag te hebben vanaf hetzelfde IP-adres. Een voorbeeld zou een bibliotheek kunnen zijn waar gebruikers hetzelfde IP-adres en Wifi kunnen gebruiken. Dus iets dieper graven in je data is raadzaam.

De grafiek laat zien dat voor een affiliate hetzelfde IP-adres is gebruikt voor meerdere campagnes. De onderliggende data laten zien dat deze per IP-adres binnen hetzelfde tijdsbestek (een aantal minuten!) zijn geconverteerd in installs. Dit gedrag kan niet worden vertoond door een echte gebruiker.

Fraudeurs zijn innovatief. Een meer geavanceerd systeem zou niet hetzelfde IP-adres gebruiken voor verschillende vervalste installs, maar een proxy gebruiken om diversiteit in de data aan te brengen. Om IP-adressen binnen een bepaald bereik vast te leggen, hebben we het IP-adres gesplitst in vier delen. Je doet een analyse over de eerste drie delen.

Een rapport voor zo’n IP-bereik zou er uit kunnen zien zoals de grafiek hieronder.

Hoewel het aantal installs per IP-bereik niet verdacht hoeft te zijn, zou er in het aantal wel een patroon te signaleren kunnen zijn. Wat ook opvalt, is dat het getoonde IP-bereik een sprongetje maakt om aan bepaalde fraude-algoritmes te ontsnappen. We moeten ook niet vergeten dat het aantal unieke IP-adressen afhankelijk is van het land van afkomst. Een combinatie van land en IP-bereik helpt ons om mogelijk proxy-achtig verkeer te detecteren.

Hoewel ik meerdere bedrijven heb gezien die finger printing proberen toe te passen op basis van de IP + User Agent-combinatie, heb ik deze in onze data niet kunnen gebruiken als belangrijk fraudedetectiemiddel. Het is duidelijk dat de combinatie helpt om een click uniek te maken, maar IP-adressen en user agents kunnen gemakkelijk vervalst worden. Laat het niet weg uit je analyse als het voor jullie wel fraude aantoont!

De user agent wordt minder uniek door de standaardisering van toestellen die de software draaien. De diversiteit aan Apple-toestellen is sowieso een stuk minder dan Google-toestellen. Het komt dus vaker voor dat Apple-toestellen verkeer genereren vanaf dezelfde IP + User Agent-combinatie. Hier is goede informatie te vinden over dit onderwerp.

2. Toestel

Bekeken vanuit het toestel, is er veel te zeggen over het clickverkeer. Alleen al als we het aandeel analyseren per operating system en model (of versie), genereert dit bruikbare inzichten. Zo hebben we bijvoorbeeld het model AndyWin Emulator gevonden. Duidelijk bedoeld om een toestel te imiteren en een app te installeren vanaf een desktop op grotere schaal.

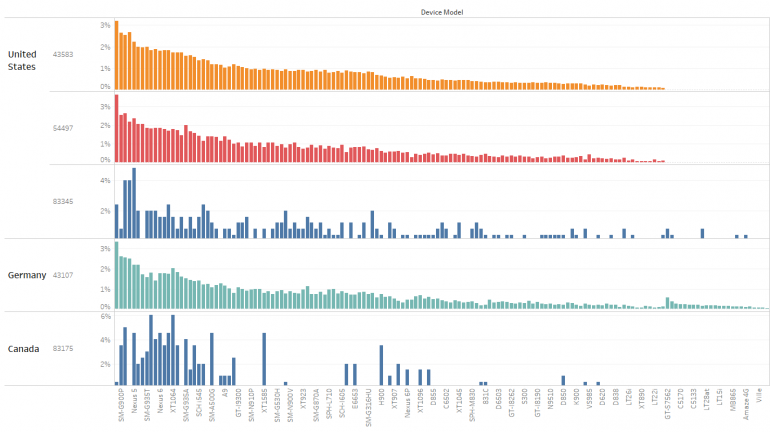

Een andere duidelijke factor die ik vond bij Android-toestellen, is dat fraudeurs het gebruik van een bepaald model willen maskeren. Dit uit zich in een wijd verspreid gebruik van bijna unieke modellen en het gebruik van hetzelfde model over diverse campagnes. Een extra blik op de OS-versie toonde aan dat deze ook vervalst werden per device-model. In de markt is te zien dat gebruikers langer op oudere versies blijven, maar vergelijk deze getallen met de statistieken per land om te dubbelchecken. Voor Apple-toestellen is het moeilijk om te traceren, aangezien deze voornamelijk als iPhone en iPad worden aangeduid.

Hieronder zie je een grafiek met een abnormale spreiding per toestelmodel per land per campagne per affiliate op Android-campagnes. Bijna hetzelfde aantal modellen is gebruikt voor soortgelijke campagnes om installs te vervalsen in meerdere landen. De affiliate aangeduid in blauw vertoont gezond verkeer.

Installs in % van het totaal per model per land voor vier verschillende affiliates die soortgelijke campagnes draaien.

Vergelijk de aandelen per model met de gemiddelden per land om een indruk te krijgen van grote afwijkingen. Bots zijn ontwikkeld om uniciteit te vertonen van het toestelmodel, dit resulteert in een grote variëteit en een vlakke curve. In bovenstaand voorbeeld zijn de aandelen per model te perfect uitgelijnd over de affiliates en het land van de campagne en wijken ze veel af van de gemiddelden per land.

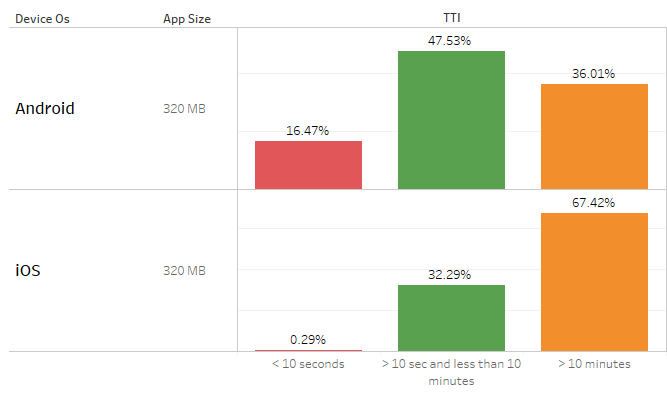

3. Tijd tot Install (TTI)

Er is al veel gezegd en geschreven over de TTI: de tijd die het kost van het moment van de click tot aan de install en het openen van de app. Het is één van de belangrijkste metrics om verdacht verkeer te identificeren die té snel of té laat na de click wordt gegenereerd. Het is ook mogelijk om deze te koppelen aan het app-id om de omvang van de download eruit te filteren. In combinatie met de gemiddelde internetsnelheid per land, zijn we in staat om statistische uitschieters aan te duiden. Een simpel voorbeeld van een TTI-analyse zou eruit kunnen zien als de grafiek hieronder.

Hoewel de TTI een belangrijke factor is in het identificeren van fraude, detecteert het niet meteen install-fraude. Andere artikelen constateren vaak dat dit niet mogelijk zou zijn op Apple-toestellen, maar hierop vind ik deze fraude ook terug. Ik hoop dat Apple hiervan al bewust is en dat ze helpen om deze strijd tot misbruik aan te gaan, dit kan met bots. Maar tot dusver kunnen we niet veronderstellen dat Apple-toestellen vrij zijn van fraudeurs. Een afwijkende TTI leidt tot een nadere analyse voor fraudedetectie.

4. Doelen

Om install-fraude door app install-fabrieken en bots te identificeren, moeten we eens nader kijken naar de in-app activiteit. Kwaadwillende bedrijven die echte mensen gebruiken om betaald te krijgen voor installs, zullen zich beperken tot het downloaden en installeren van een app. Ze zullen niet actief zijn in de app zelf.

Het is eenvoudig om doelen op te stellen met betrekking tot de in-app activiteit. Denk aan het halen van bepaalde niveaus in een spel of het aantal keren dat er ingelogd wordt per week. Als bots gebruikt worden om de in-app activiteit te automatiseren, zal dit een vrijwel ‘perfect stabiel’ patroon aantonen en afwijken van andere affiliates zonder deze bots.

Ik zou expliciet adverteerders willen aanraden deze doelen op te zetten via second postbacks om fraude eerder in het proces te constateren. Via een second postback wordt er door de server van de adverteerder een pixel afgevuurd als een bepaald doel is bereikt.

Meer inzicht in de mobiele advertentie-industrie

Dit is nog maar het begin. Fraude is aanwezig op grote schaal en we proberen gezamenlijk om het te minimaliseren en de ROI te verhogen voor mobiele advertentiecampagnes. In dit artikel heb ik methoden benoemd die je kunt gebruiken om install-fraude te identificeren:

- Het aantal IP-adressen, dat wordt gebruikt voor meerdere campagnes, om app install-fabriek- of botgedrag te signaleren.

- Het gebruik van toestelkarakteristieken om ongebruikelijke afwijkingen in de aandelen te detecteren.

- Het genereren van een gemiddelde TTI per campagne en het uitlichten van statistische afwijkingen.

- Het gebruik van traceerbare in-app doelen en het definiëren van realistische KPI’s.

Als industrie hebben we de verantwoordelijkheid om fraude te bestrijden. Gezamenlijk kunnen we dit bereiken. In hoeverre is install-fraude bij jou een aandachtspunt?

ChatGPT

ChatGPT